Apa itu deface?

Deface adalah teknik mengganti atau menyisipkan file pada server, teknik ini dapat dilakukan karena terdapat lubang pada sistem security yang ada di

dalam sebuah aplikasi.

Defacer website dapat merubah tampilan sebagian atau seluruhnya tergantung kemauan defacer dan lubang yang bisa dimasuki, namun jika dia sudah putus asa, defacer akan melakukan denial of servis (DoS) attack yaitu mengirimkan request palsu pada server yang berlebihan sehingga kerja

server lambat dan lama-kelamaan server akan crash dan down.

Itulah deface.

ok langsung saja

peralatan perang yang dibutuhkan

1.acunetix --> download

2.havij pro --> download

3.admin login finder --> download

4.shell backdoor --> download

1.scanning web korban dengan acunetix disini korban saya http://www.vsi.esdm.go.id maaf ya adamin cuman buat pembelajaran

scanning sampai selesai setelah itu muncul hole atau kerentanan web tersebut

hmmm sepertinya disisni saya akan mengeksekusi web tersebut dengan teknik sql injection

klik sql injection lalu pilih parameternya lalu klik dan muncul keterangan di sebelah kanan tampilan acunetix

> lalu launch the attack with http editor

setelah di klik launch the attack with http editor maka muncul jendela baru

copy path injection

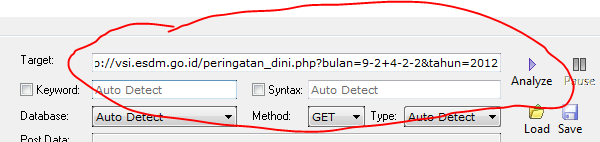

disini path korban saya /peringatan_dini.php?bulan=9-2+4-2-2&tahun=2012

lalu pastekan pada adress bar mozilla dan copy lagi semuanya pada adress bar

jadinya vsi.esdm.go.id/peringatan_dini.php?bulan=9-2+4-2-2&tahun=2012 kayaknya ini bener - bener rentan sql injection liat gambar di bawah

artikelnya kosong

sekarang waktunya untuk menyuntikkan sql dengan tool havij yang sudah kalian download tadi

buka toolnya

lalu pastekan url korban yang telah anda copykan tadi pada kotak target lalu analyze

tunggu sampai scanning selesai dan sukses injection

apabila success injection muncul nama database nya dan tombol table telah di buka

alu klik tombol table dan pilih get tables untuk mendapatkan table sql

lau muncul nama-nama table nya

pilih sekiranya dimana letak admin login databasenya

disini letak admin loginya berada pada table users

lalu centang table users lalu klik GET COLOUMNS

setelah mendapatkan coloumn sekarang kita mencari user dan pass loginya dengan men ceklist username dan passwordnya

lalu klik GET DATA

tunggu .......

lalu muncul duehh user loginya admin

hmmm.... kayaknya ini password masih di enskripsi hash md5

tapi jangan patah semangat coba kita dekript dulu make tool decrypt online atau john the ripper

juga bisa make google database agar pekerjaan kita lebih cepat

disini kita coba decrypt login admin yana soalnya akses levelnya juga admin dan password di google databasenya juga tersedia

kita decrypt 930d35238e22c6bf400a959e470d4949 dengan google database

buka google lalu pastekan hash md5 pada kolom search

lalu google akan mencari pilih salah satu dari temuan google

dan akhrinya berhasil menemukan hash tersebut passwornya adalah merapi jadi loginya user = yana pass = merapi

sekarang password sudah ketemu sekarang yang diakukan adalah mencari halaman ogin web korban dengan tool admin login finder yang telah kalian download tadi buka toolnya dan masukkan alamat url korban pada kolom lalu scan

NAHH . . sudah ketemu loginya sekarang kita coba masuk sebagai admin

bersiap siaplah

login dengan username & password yang telah kita temukan tadi

dan sukses kita dah masuk sebagai admin

sekarang apa yang kita lakuakan setelah masuk sebagai admin

yups . . bener sekali tujuan kita disini adalah merubah tampilan depan web

jadi yang kita lakukan adalah menanam shell backdoor pada website korban

apa itu shell backdoor

buat yang suka deface pasti sudah tau tentang Backdoor "pintu belakang" alias jalan pintas buat akses log on situs web, gak cuma itu sih kita juga bisa leluasa kalo mengexploitasi web dengan menggunakan Backdoor ( shell ) tanpa harus login sebagai administrator kita punya kuasa yang sama dengan admin aselinya hehe,

kalau web menggunakan cms joomla bisa baca-baca dulu di -->Upload shell pada joomla

Deface adalah teknik mengganti atau menyisipkan file pada server, teknik ini dapat dilakukan karena terdapat lubang pada sistem security yang ada di

dalam sebuah aplikasi.

Defacer website dapat merubah tampilan sebagian atau seluruhnya tergantung kemauan defacer dan lubang yang bisa dimasuki, namun jika dia sudah putus asa, defacer akan melakukan denial of servis (DoS) attack yaitu mengirimkan request palsu pada server yang berlebihan sehingga kerja

server lambat dan lama-kelamaan server akan crash dan down.

Itulah deface.

ok langsung saja

peralatan perang yang dibutuhkan

1.acunetix --> download

2.havij pro --> download

3.admin login finder --> download

4.shell backdoor --> download

1.scanning web korban dengan acunetix disini korban saya http://www.vsi.esdm.go.id maaf ya adamin cuman buat pembelajaran

scanning sampai selesai setelah itu muncul hole atau kerentanan web tersebut

hmmm sepertinya disisni saya akan mengeksekusi web tersebut dengan teknik sql injection

klik sql injection lalu pilih parameternya lalu klik dan muncul keterangan di sebelah kanan tampilan acunetix

> lalu launch the attack with http editor

setelah di klik launch the attack with http editor maka muncul jendela baru

copy path injection

disini path korban saya /peringatan_dini.php?bulan=9-2+4-2-2&tahun=2012

lalu pastekan pada adress bar mozilla dan copy lagi semuanya pada adress bar

jadinya vsi.esdm.go.id/peringatan_dini.php?bulan=9-2+4-2-2&tahun=2012 kayaknya ini bener - bener rentan sql injection liat gambar di bawah

artikelnya kosong

sekarang waktunya untuk menyuntikkan sql dengan tool havij yang sudah kalian download tadi

buka toolnya

lalu pastekan url korban yang telah anda copykan tadi pada kotak target lalu analyze

tunggu sampai scanning selesai dan sukses injection

apabila success injection muncul nama database nya dan tombol table telah di buka

alu klik tombol table dan pilih get tables untuk mendapatkan table sql

lau muncul nama-nama table nya

pilih sekiranya dimana letak admin login databasenya

disini letak admin loginya berada pada table users

lalu centang table users lalu klik GET COLOUMNS

setelah mendapatkan coloumn sekarang kita mencari user dan pass loginya dengan men ceklist username dan passwordnya

lalu klik GET DATA

tunggu .......

lalu muncul duehh user loginya admin

hmmm.... kayaknya ini password masih di enskripsi hash md5

tapi jangan patah semangat coba kita dekript dulu make tool decrypt online atau john the ripper

juga bisa make google database agar pekerjaan kita lebih cepat

disini kita coba decrypt login admin yana soalnya akses levelnya juga admin dan password di google databasenya juga tersedia

kita decrypt 930d35238e22c6bf400a959e470d4949 dengan google database

buka google lalu pastekan hash md5 pada kolom search

dan akhrinya berhasil menemukan hash tersebut passwornya adalah merapi jadi loginya user = yana pass = merapi

sekarang password sudah ketemu sekarang yang diakukan adalah mencari halaman ogin web korban dengan tool admin login finder yang telah kalian download tadi buka toolnya dan masukkan alamat url korban pada kolom lalu scan

NAHH . . sudah ketemu loginya sekarang kita coba masuk sebagai admin

bersiap siaplah

login dengan username & password yang telah kita temukan tadi

dan sukses kita dah masuk sebagai admin

sekarang apa yang kita lakuakan setelah masuk sebagai admin

yups . . bener sekali tujuan kita disini adalah merubah tampilan depan web

jadi yang kita lakukan adalah menanam shell backdoor pada website korban

apa itu shell backdoor

buat yang suka deface pasti sudah tau tentang Backdoor "pintu belakang" alias jalan pintas buat akses log on situs web, gak cuma itu sih kita juga bisa leluasa kalo mengexploitasi web dengan menggunakan Backdoor ( shell ) tanpa harus login sebagai administrator kita punya kuasa yang sama dengan admin aselinya hehe,

kalau web menggunakan cms joomla bisa baca-baca dulu di -->Upload shell pada joomla

kalau web menggunakan cms wordpress bisa di lihat di --> Upload shell pada wordpress

maka kita harus mencari sendiri servis uploadnya

biasanaya terdapat pada upload image

lets go

disini letak upoad image nya berada pada static content > header

lalu pilih tambah header dan edit judul dan browse shell backdoor yang telah kalian download tadi

JANGAN LUPA SHELL BACKDOOR DIRUBAH EKSTENSI NYA YANG TADINYA .PHP DIRUBAH MENJADI .JPG

pilih shell.jpg yang telah kalian rubah ekstensinya

setelah selesai memilih shell jangan upload dulu kita install dulu addon tamper data

apa bila belum punya tamper data silahkan download di http://addons.mozilla.org/id/firefox/addon/tamper-data/eula/79565?src=dp-btn-primary

setelah itu install dan buka tamper data pada mozilla tools > tamper data

lalu klik start

lalu segera balik ke halaman upload shell.jpg tadi dan segeralah upload

lalu muncul dialog pada tamper dta klik TAMPER

lalu pada layar jendela tamper popup di sebelah kanan layar post_data cari shell.jpg disini saya menggunakan becak.jpg

lalu cari becak.jpg setelah ketemu rubah ekstensi menjadi .PHP jadinya becak.php

dan sukses di upload shell.php kita

dan sekarang kita mencari letak shellnya untuk di panggil

buka lagi judul yang telah kita buat tadi klik edit

lalu klik kanan pada gambar dan pilih copy image location

http://vsi.esdm.go.id/foto_banner/becak.php

dan berhasil kita sudah masuk pada shell backdoor

sekarang kita pergi ke halaman depan web tersebut cari index.php / index.html website

dan rubah source kode pada index.php dengan mengkik edit

hapus semua code dalam index.php rubah dengan source code html kalian atau bisa langsung upload file index.html kalian dan lihat hasinya

sumber : http://trojanzboy.blogspot.co.id/2013/05/tutorial-lengkap-deface-website.html